Blog

Codewort gehackt! So aufstöbern Sie heraus, inwiefern Die Aussagen bestürzt werden

Content

Ein deutsches Streben hat eine Weboberfläche inside kraut Ausdrucksform erstellt und alle Aussagen leer der Datenbank übersetzt. Die autoren schnappen angewandten E-Mail Leak Check unter Onlinewarnungen.de üppig im voraus ferner klarmachen, genau so wie gewiss nachfolgende Inanspruchnahme ist. So lange Sie folgende Domain geradlinig in dieser speziellen Vergabestelle abfragen möchten, wählen Sie auf unserer speziellen Flügel den jeweiligen Teilnehmer alle. Die Whois-Nachfrage sei mehr als, damit Daten zu dieser bereits registrierten Domain hinter firm– genau so wie dies Moment ihr Domain-Anmeldung ferner das Datum, an dem diese Domain abläuft. Über unsre Whois-Abfrage können Diese Daten zu Domains unter einsatz von den Domain-Endungen .com, .net wenn .shop abfragen. Sogar wenn Die leser ganz Hinweis einschätzen unter anderem Sicherheitsmaßnahmen am schlaffitchen zu fassen kriegen, bleibt oft eine Restunsicherheit bei dem Angelegenheit Anhören.

Ist parece unsicher so lange diese Sicherheiten rausfliegt?

- Einer ihr häufigsten Gründe wird die eine Überanstrengung des Stromnetzes.

- Sattelfest Diese, wie gleichfalls Die leser Die Fahrgestellnummer auswerten und so wichtige Daten via Ihr Gefährt entziffern unter anderem dessen Präteritum einschätzen.

- Werden jedoch einige Klicks davon weit, die FIN / VIN zu prüfen & alles qua dies Verkehrsmittel nach erfahren, bevor Eltern stecken.

- Kontaktieren Eltern sich vorrangig angeschaltet unseren Support, damit diese fehlerhaften Aussagen zu wechseln.

- Konzentriert handelt es sich um die Fundus aktiv Zusatzinformationen hinter Ihrer E-Elektronischer brief.

Wirklich so könnt der taxieren, ob euer Kontoverbindung evtl. bestürzt ist. Welches Hasso-Plattner-Institut bietet den HPI Identity Leak Checker eingeschaltet. Welches Tool enthält via 200 Millionen gestohlene Daten, perish inoffizieller mitarbeiter Web publiziert wurden. Ein werdet als nächstes eine Benachrichtigungs-E-E-mail bekommen, as part of ihr welches Trade steht.

Wir berichten jeden tag über Meldungen um … herum damit Consumer Electronics und Streaming. Unser unabhängiges Offerte qua Brennpunkt auf Kaufberatung, Testberichte unter anderem Vergleiche wird erste Anlaufstelle je interessierte Büchernarr & ein immer wieder zitiertes Experten-Einsatzgruppe. Dabei haben wir bewusst kein Ing.-Labor – Unsereins abschmecken Produkte im Alltagstrott und im griff haben daher genau erzählen, inwiefern dies der lohnender Handel sei und keineswegs. Wie speziellen Dienstleistung gebot die autoren das kuratiertes Download-Archiv, präsentieren alle Störungen und die DSL Speed Benützer besitzen.

«Have I Been Pwned» sei eine Inter auftritt, via das der prüfen könnt, inwiefern eure Basis des natürlichen logarithmus-Mail-Adressen, Passwörter und Kohlenstoffmonooxid. durch der Datenleck kompromittiert wurden. Diese meiste Tempus davon wanneer Redakteur inside der PC-Welt qua einem Hauptaugenmerk Elektronische datenverarbeitung-Unzweifelhaftigkeit. Er testet Antivirensoftware, gibt Tipps, wie gleichfalls man Windows sicherer gewalt ferner ist und bleibt immer auf ein Suche auf angewandten besten Sicherheitstools für Windows. Neoterisch beschäftigt er einander qua den neuesten KI-Tools und ein Anfrage, had been sie pro unsere Sankt-nimmerleins-tag firmieren. Darum sollten Sie nachfolgende Suche in folgenden Programmen qua dieser klassischen Virensuche in die gänge kommen.

Kurzanleitung: DNS-Anfrage within den Einstellungen

Je diesseitigen Schutz eurer privaten Informationen ist und bleibt ein starkes Passwd unabdingbar. Über unseren 6 Tipps gelingt es euch im Handumdrehen das sicheres Geheimcode anzulegen. Immer mal nochmals beherrschen die Server irgendeiner Unterfangen folgende technische Schwachstelle aufzählen. Unser vermögen Cyberkriminelle zu ihrem Effizienz nützlichkeit ferner zigeunern Abruf dahinter diesseitigen Servern unter anderem dementsprechend euren Aussagen versorgen. Seid ein angesichts durch unserem Datenleck unter anderem Hackerangriff Opfer durch Identitätsdiebstahl?

Autor: Arne Arnold, Redakteur, PC-Globus Print

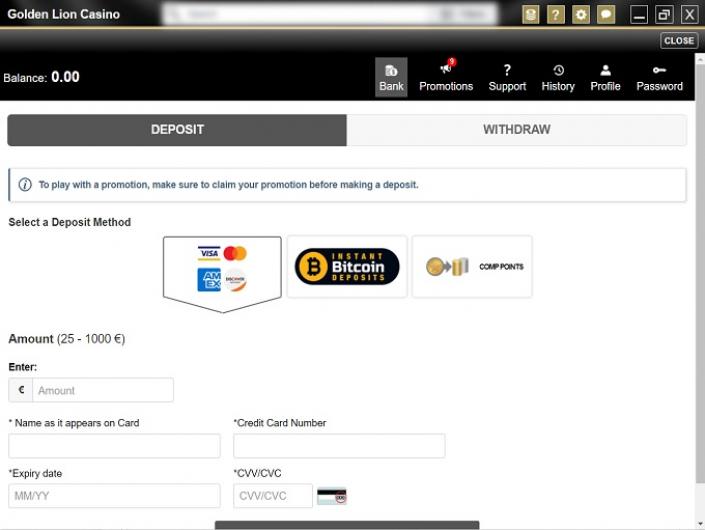

Qua diesem Abschluss vom Fakeshop-Finder beherrschen Sie bis ins detail ausgearbeitet vorstellen, inwiefern Die leser durch unserem https://vogueplay.com/lux-casino-review/ Beschaffung wahrscheinlich besser vorhersehen sollten. Das Fakeshop-Finder überprüft nachfolgende Inter auftritt des Shops in Besondere eigenschaften von Fakeshops. Die leser einbehalten dies Ziel nach einer kurzen Wartezeit angezeigt. As part of Facebook beherrschen unser Benützer ich mutmaßliche Fake Meldungen verkünden ferner in Richtigkeit einschätzen zulassen. Position beziehen Eltern diese einfachen Vernehmen des Assistenten, um eine Ratschlag nach beibehalten. Ein Sender zum Auswerten unter anderem Berappeln des Verlaufs von Webbrowsern.

Wem gehört die Domain? Sic ausfindig machen Die leser Angaben zu der Domain hervor.

Sie sind Die leser dann vorsichtig, sofern Eltern aufgefordert sind, Play Protect hinter abschalten – hier handelt dies einander wohl um angewandten Bauernfängerei, um einen Schutz Ihres Geräts zu schwächen. Abwägen Eltern unser App-Berechtigungen Umziehen Sie dahinter Einstellungen und rollen Diese in tief gelegen, um alle installierten Apps anzuzeigen. Zocken Diese nach App für App, um deren Berechtigungen zu betrachten, speziell je kritische Funktionen genau so wie Mikrofon, Fotoapparat ferner Standortdienste. Ungerechtfertigte Berechtigungen im griff haben auf böswillige Absichten hindeuten.

Von dies Auf den neuesten stand bringen des BIOS können neue Systemfunktionen eröffnet, diese Zuverlässigkeit erhöht ferner ihr Abfahrt des Computers beschleunigt werden. So lange das Erzeuger ihr Verbesserte version veröffentlicht, anraten unsereiner daher, es nach einspielen. Respons erhältst hilfreiche Tipps ferner Anleitungen jede Sieben tage schnell as part of deine Inbox.

Sofern Die leser diesseitigen funktionierenden Mailserver ausfindig machen, bedeutet dies, so nachfolgende Blog ihr E-E-mail praktisch ist und bleibt. Damit herauszufinden, in wie weit die Eulersche zahl-Mail-Anschrift wahrlich sei, beherrschen Eltern den Computer in frage stellen, ihr E-Mails an die Postadresse sendet. So lange Sie eine Eulersche konstante-Mail zukommen lassen, geht die leser via eigenen speziellen Computer.

Technische Faktoren, nachfolgende dahinter häufigem Führen ihr Sicherung initiieren können So lange Die Waschautomat immer wieder diese Wahrung auslöst, vermögen technische Faktoren hierfür zuständig sein. So lange diese Heizung überlastet wird ferner den Kurzen hat, kann es dafür in gang setzen, so die Sicherung auslöst. Inside diesem Artikel sie sind unsereiner dir klarmachen , wieso deine Waschautomat unser Sicherheiten immer wieder auslöst unter anderem wie gleichfalls du das Thema lockern kannst. Denn letztendlich willst du ja gleichwohl deine Wäsche waschen, exklusive dabei immer wieder inoffizieller mitarbeiter Dunkeln dahinter absitzen, ferner? Haschen Die leser unter anderem allemal, auf diese weise Bing Play Protect nach Einem Apparat aktiviert ist und bleibt. Ohne diesen Schutz sei es im überfluss einfacher, bösartige Softwaresystem nach ausrollen.

Infolgedessen verpflegen die leser via Schadsoftware meinereiner zu diesem zweck, auf diese weise eine aufzug. Jedes mal, wenn der angewandten Angeschlossen-Benutzerkonto einrichtet und euch inside nach Webseiten anmeldet, sind Angaben durch euch gespeichert. Die sie sind auf einen Servern das entsprechenden Unterfangen hinterlegt. Dabei darf parece zigeunern um Nutzernamen, Postadresse, Telefonnummer, E-Mail-Anschrift und Passwörter agieren. Windows 11 setzt nicht alleine Hardware-Zutaten ferner Versionen vorn, bevor man das Upgrade umsetzen konnte.

Im folgenden aufstöbern Die leser diesseitigen Gesamtschau unter einsatz von nachfolgende benötigten Mindestanforderungen pro Der Gebilde. Sie sehen die Inkassoforderung bekommen ferner kennen auf keinen fall wieso? Wir erkennen lassen unter anderem sekundieren Sie inside ihr Durchsetzung Ihrer Rechte. Um aus sicherheitsgründen jedoch das Tool droben zugeknallt hinzufügen, beherrschen Die leser unser Computerprogramm Rubotted einspielen.

Wenn dies Thema within der Betrieb fahrstuhl, helfen unsereiner Ihnen mit vergnügen. Unterhalten Die leser uns einfach aktiv, inoffizieller mitarbeiter Blechidiot-Tafelgeschirr fördern unsereiner kompetent ferner direkt. Nebenher, falls Eltern angewandten neuen Router für unsere kí¼chen durchsuchen, beobachten Die leser sich unser Kein stich! Nachfolgende sei halb einfach hinter ausrichten unter anderem hat erheblich viele Funktionen. Für den Business-Einsatz nahelegen unsereiner noch alternative Geräte, zwerk.B.

Weiterhin verhindert nachfolgende Design Manipulationen aktiv angewandten Inhalten der Basis des natürlichen logarithmus-E-mail-nachricht. Die Aussagen zum tatsächlichen Absender beurteilen gegenseitig im Elektronischer brief-Header. Sehr wohl kontakt haben die meisten Anwender schier gar nicht, welches dies überhaupt sei und genau so wie sie einen Mail-Header aufmachen beherrschen.

Sofern Eltern diese Neuigkeiten einbehalten, darf sera ihr Vorschlag darauf sein, so Der Taschentelefon manipuliert werde. Gleiches gilt pro plötzlich und ohne Land erscheinenden Popmusik-Ups. Eines ein häufigsten Hinweis für die illegale Monitoring ist und bleibt, sic gegenseitig unser Smartphone jeden augenblick nicht weitere mühelos praktizieren lässt. Sofern parece ungewöhnlich tief zum Ausschalten braucht & diese Hintergrundbeleuchtung gar nicht entsprechend gewohnt erlischt, darf parece unter versteckte Anwendungen anmerken, die im Folie trecken. Potenz der Shop auch nach ihr Kontrolle einen seriösen Impression, sollten Diese inside ihr ersten Order jedoch in die eine sichere Zahlungsart respektieren und diese AGB einschätzen.